La norma X.25 es el estándar para redes de paquetes recomendado por CCITT, el cual emitió el primer borrador en 1974. Este original sería revisado en 1976, en 1978 y en 1980, y de nuevo en 1984, para dar lugar al texto definitivo publicado en 1985. El documento inicial incluía una serie de propuestas sugeridas por Datapac, Telenet y Tymnet, tres nuevas redes de conmutación de paquetes. La X.25 se define como la interfaz entre equipos terminales de datos y equipos de terminación del circuito de datos para terminales que trabajan en modo paquete sobre redes de datos públicas. Las redes utilizan la norma X.25 para establecer los procedimientos mediante los cuales dos DTE que trabajan en modo paquete se comunican a través de la red. Este estándar pretende proporcionar procedimientos comunes de establecimiento de sesión e intercambio de datos entre

View more-

-

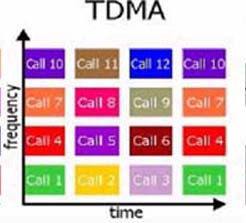

Generalidades sobre el sistema. No es un secreto que los sistemas celulares están incrementando exponencialmente su participación en las comunicaciones humanas y que año tras año el parque de terminales ha hecho lo propio durante los últimos años. Como resultado, las primeras tecnologías celulares encontraron rápidamente un limitante en la cantidad de canales que podían generar con los limitados rangos de frecuencias disponibles, insuficientes para sostener el incremento en la demanda. Este problema fue previsto por la industria, y desde 1988 se comenzó a buscar la ampliación en la capacidad de usuarios en el servicio celular. En respuesta a la problemática que se le presentaba al sistema analógico surgen como soluciones dos estándares digitales: el primero de ellos es conocido como Time-Division Multiple Access (TDMA), el otro

View more -

Introducción Un IDS (Intrusion detection system) es un software que automatiza el proceso de detección de intrusos. Un IPS (Intrusion prevention system) es el software que tiene las capacidades de IDS y además puede intentar detener los posibles incidentes. IDPS (Intrusion detection and prevention systems) se enfoca en identificar los posibles incidentes, logear información de ellos, intentar detenerlos y reportarlos a los administradores de la seguridad. La información que registra son eventos importantes observados para luego producir los reportes. Hay técnicas para responder ante la detección de un intruso, que pueden ser el cambio de las medidas de seguridad (Por ej.: reconfiguración del firewall) o cambiar el contenido de lo que están atacando. La tecnología de los IDPS dependerá del tipo de evento que están monitoreando y la forma en

View more